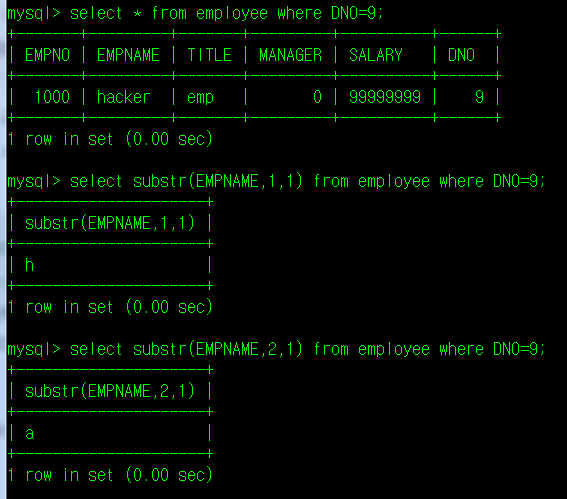

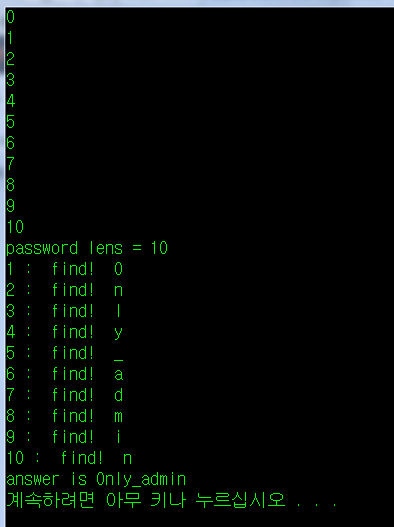

일반적으로 블라인드 sql인젝션시 ascii(substr('문자열',1,1)) 이런식으로 값을 뽑아냅니다.뽑아낼 문자열을 예를들어서 'zabcde'라고 하면 대부분 포문을 돌릴때 아스키코드값의 범위인32~127이나 48~127사이로 포문을 돌리는데.. ascii(substr('zabcde',1,1))=32~127이라고 포문을 돌린다고 가정하면 첫번째 문자 z를 뽑아내려면z의 아스키코드값인 122가 나올때까지 32~122까지 91번을 돌려야 값을 뽑아낼수 있습니다.비밀번호에 영문자만 있는걸 알면 97~122사이로 돌릴텐데 그걸 모른다는게 문제이죠.더군다나 다른 문자도 껴있다면 굳이 효율을 위해 97~122보다 시간이 조금 오래 걸리겠지만32~127범위로 포문을 돌릴겁니다. 평균적으로 한 문자 돌리는데 최소..