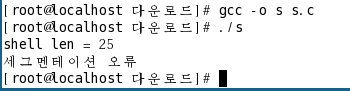

http://bbolmin.tistory.com/35http://forum.falinux.com/zbxe/index.php?document_srl=408554&mid=C_LIB 참고system함수는 쓰기가 간편했다. 단지 system("/bin/sh"); 한줄만 넣으면 알아서 쉘이 실행되는데,execve, execl등은 뭘 어떻게 해야되지..? 하다가 알게됬다. execve는 인자가 3개 들어가며 인자(아래의 *argv[])의 첫번째는 실행시킬 파일명, 중간에는 인자, 마지막에는 반드시 NULL이 들어가야 한다. 아래처럼 실행시키면 된다. #include #include int main() { char *argv[]={"/bin/sh",NULL}; setreuid(geteuid(),geteuid()); ..