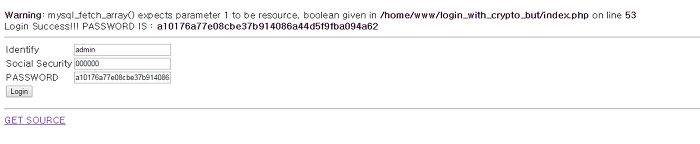

25. 어떤 함수가 덮어씌워있거나 끝에 확장자 txt가 붙는거같은데 널바이트를 붙이면 뒤에는해석 안한다. /?file=password.php%00 26.admin을 그냥 입력하면 안되고, decoding했을때 admin이어야 한다. admin은 인코딩 사이트에서 인코딩해도 admin이므로 직접 하는수밖에 없다. 인코딩은 글자 하나당 %16진수 아스키코드로 하면 된다. 한번하면 %61%64%6d%69%6e이고, 두번하면 %2561%2564%256d%2569%256e가 되므로 입력하면 통과. 28..htaccess를 에디트플러스로 만든 후에 내용AddType application/x-httpd-php-source .phps .php를 추가해준다이 뜻은 .phps .php확장자의 파일들을 php-source파..