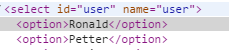

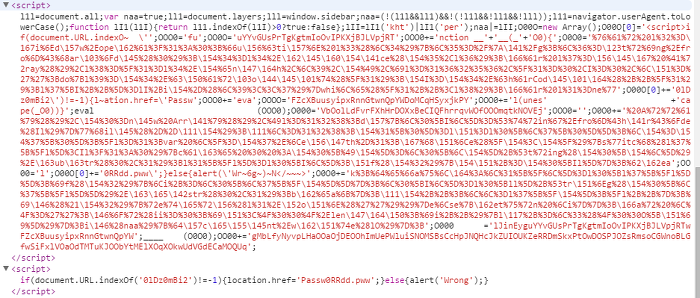

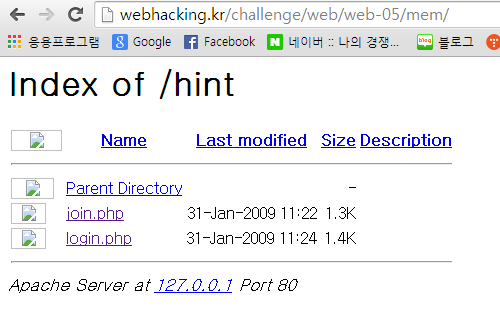

http://www.hackerfactory.co.kr/ level 1,2,3 : 프록시로 전달되는 값을 잘 바꾸면 된다. 너무 간단해서 설명이 필요 없다. level 4 : 파일 다운로드 취약점인데 ../가 필터링되있다. 단순히 ../는 한번만 지워주는거 같으므로....//....//....//....//....//....//....//....//....//....//....//....//....//....//....//temp/hacktory.txt 경로를다운받으면 된다. level 5 : 글을 읽으려고 하면 막혀있는듯 싶으나 단순히 history.back(-1);로 앞페이지로 되돌려보낸다.그러니 프록시로 history.back(-1);라인만 지우고 소스코드를 살펴보면 Utill.js라는 js 소스파..