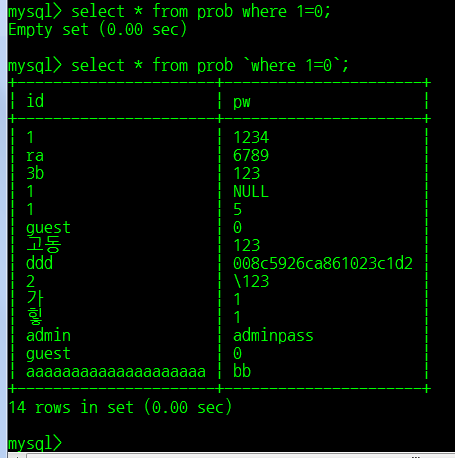

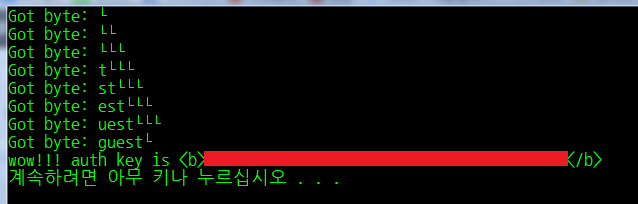

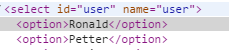

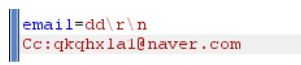

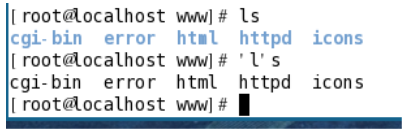

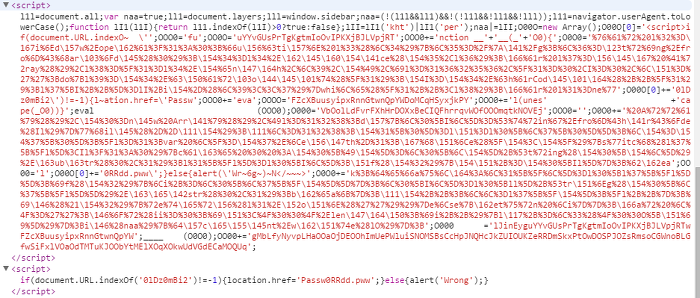

Unsolvable. 들어가보면 admin으로 로그인하라고 한다. register을 통해 가입할수 있다.가입을 할때 성공적으로 가입하면 아이디 : 비밀번호 형식으로 잘 가입됬음을 알려준다. 처음에는 insert문에 인젝션하는거인줄 알고 아이디에 a','1234'),('admin','1234')# 이런식으로 입력을 해봤는데, 결과가 이리 나왔다. new user has been registered: a\',\'1234\'),(\'adm : 1234 뒤의 1234는 내가 입력한 비밀번호이고, 아이디를 살펴보면 20글자에서 잘렸음을 알 수 있다.그러면 아이디를 admin 1 (21글자)로, 비밀번호를 1234로 입력하면 어쨋든 아이디는 다르니까 admin이 안나오고, 가입시에는 20자리까지 즉 맨마지막의 1은..